User Tools

Sidebar

Table of Contents

= Laborator de recapitulare =

Elemente importante

* mașini virtuale, OpenVZ * DMZ * configurări de rețea * firewall * NAT * iptables * DNS, Bind * web, Apache2 * e-mail, Postfix * proxy, Squid

Topologia folosită

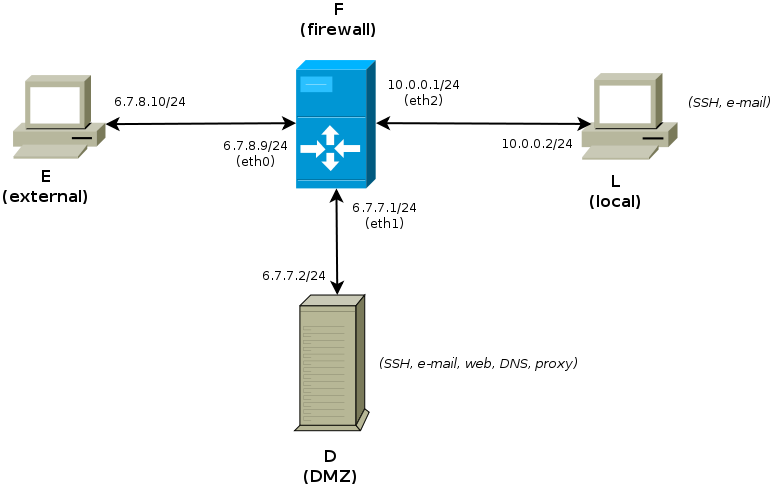

Topologia folosită în cadrul acestui laborator este prezentată în imaginea de mai jos, unde: * E (external) reprezintă o stație din exteriorul rețelei (din Internet); * F (firewall) reprezintă firewall-ul și gateway-ul; filtrează cererile către rețeaua locală (L) și către DMZ (D); face NAT pentru stația L; * D (DMZ) este o stație bastion; serviciile publice (web, e-mail gateway, DNS) vor rula pe această stație; * L (local) reprezintă o stație din rețeaua locală; stația este protejată de firewall (F) de accesele directe din exterior; stația folosește o adresă privată și utilizează NAT-ul pus la dispoziție de firewall; L rulează SSH și serverul de e-mail.

Task-uri

Configurarea rețelei și asigurarea conectivității

Enunț

* Configurați în mod permanent adresele specificate în figură pe cel 4 stații. * Activați rutarea pe stația F și adăugați rutele corespunzătoare pentru a asigura conectivitatea între cele 4 stații.

Pași ajutători

* Folosiți fișierul interfaces} pentru a configura adresa 6.7.8.10/24 pe stația E. * Folosiți fișierul interfaces} pentru a configura adresa 6.7.7.2/24 pe stația D. * Folosiți fișierul interfaces} pentru a configura adresa 10.0.0.2/24 pe stația E. * Folosiți fișierul interfaces} pentru a configura pe stația F: adresa 6.7.8.9/24 pe interfața eth0} adresa 6.7.7.1/24 pe interfața eth1} adresa 10.0.0.1/24 pe interfața eth2} * Folosiți comanda sysctl} și fișierul sysctl.conf} pentru a activa rutarea pe stația F. * Folosiți fișierul interfaces} pentru a configura stația F ca ruter implicit pentru stația L. * Folosiți fișierul interfaces} pentru a configura stația F ca ruter implicit pentru stația D. * Pe stația E folosiți fișierul interfaces} pentru a adăuga o rută către rețeaua 6.7.7.0/24 cu next-hop stația F. * Testați conectivitatea între cele 4 stații folosind comanda ping}. Stația E nu trebuie să aibă conectivitate cu stația L. === Configurarea firewall-ului === ==== Enunț ==== * Configurați firewall-ul (stația F) pentru a face SNAT pentru stația L în momentul accesării Internet-ului (stația E), dar nu și pentru accesul DMZ-ului (stației D). * Configurați pe firewall (stația F) reguli de filtrare astfel: E → I: se permite doar traficul de răspuns la cereri inițiate de I E → D: se permite doar SSH, SMTP, DNS, WWW și cereri de răspuns la cereri inițiate de D D → F: se permite doar SSH și traficul de răspuns la cereri inițiate de F D → E: se permite orice trafic D → I: se permite doar traficul SSH și WWW și cereri de răspuns la cereri inițiate de I I → F: se permite doar SSH și traficul de răspuns la cereri inițiate de F I → D: se permite orice trafic I → E: se permite orice trafic de la firewall (F) poate pleca orice trafic către orice stație către firewall (F) se permite doar trafic SSH și cereri de răspuns la cereri inițiate ==== Pași ajutători ==== * Folosiți iptables, tabela nat și lanțul POSTROUTING pentru configurarea SNAT. * Folosiți iptables, tabela filter și lanțul INPUT pentru a configura traficul către firewall. * Folosiți iptables, tabela filter și lanțul OUTPUT pentru a configura traficul de la firewall. * Folosiți iptables, tabela filter și lanțul FORWARD pentru a configura traficul rutat de firewall. === Configurarea DNS === ==== Enunț ==== Instalați și configurați Bind9 pe DMZ pentru a fi autoritar pe domeniul example.com} și pentru a răspunde următoarelor cereri: * ns.example.com are adresa 6.7.7.2 * example.com are adresa 6.7.7.2 * www.example.com este alias la example.com * test.example.com este alias la example.com * mail.example.com este alias la example.com * gw.example.com are adresa 6.7.8.9 * fw.example.com este alias la gw.example.com Configurați serverul DNS pentru a fi autoritar pe domeniul 7.7.6.in-addr.arpa} și pentru a răspunde următoarelor cereri * 6.7.7.1 are numele fw.example.com * 6.7.7.2 are numele ns.example.com ==== Pași ajutători ==== * Instalați pachetul bind9}. * Verificați că serverul este pornit folosind netstat} și inspectând portul 53}. * Folosiți fișierul named.conf} configurați serverul ca fiind autoritar pe domeniile example.com} și 7.7.6.in-addr.arpa}. * Creați fișierul db.example.com} ca fișier de zonă pentru domeniul example.com}. * Creați fișierul db.7.7.6.in-addr.arpa} ca fișier de zonă pentru domeniul 7.7.6.in-addr.arpa}. * Reporniți serviciul DNS. * Verificați fișierul de log (daemon.log}) pentru erori. * Folosiți host} pe stația E pentru a testa funcționarea serverului DNS. === Configurarea web === ==== Enunț ==== Instalați și configurați pe DMZ serverul Apache2 pentru a răspunde următoarelor URL-uri: * http://www.example.com/ cu o pagină cu mesajul “This is Sparta!”; * http://test.example.com/ cu afișarea conținutului directorului web}. URL-urile de mai sus trebuie să răspundă și pentru portul 8080} (în afara portului implicit 80}). ==== Pași ajutători ==== * Instalați pachetul apache2}. * Folosiți fișierul ports.conf} pentru a configura porturile pe care ascultă serverul. * Creați două fișiere de tip vhost în directorul sites-available}: o gazdă virtuală va răspunde cererilor pentru www.example.com; o gazdă virtuală va răspunde cererilor pentru test.example.com; directorul rădăcină va fi web}. * Activați gazdele virtuale folosind a2ensite}. * Reporniți serverul. * Testați serverul folosind wget} de pe stația E. * Folosiți fișierele de jurnalizare apache2} pentru a detecta problemele apărute. === Configurarea split-view DNS === ==== Enunț ==== Configurați split-view DNS pentru a răspunde diferit pentru cererile venite din rețeaua 24}. Pentru cererile sosite din rețeaua 24} pentru domeniul example.com} serverul va răspunde astfel: * gw.example.com are adresa 10.0.0.1 * fw.example.com este alias la gw.example.com * mail.example.com are adresa 10.0.0.2 În view-ul asociat rețelei 24}, serverul va fi autoritar pe domeniul 0.0.10.in-addr.arpa} și va răspunde cu următoarele informații: * adresa 10.0.0.1 corespunde numelui gw.example.com * adresa 10.0.0.2 corespunde numelui mail.example.com ==== Pași ajutători ==== * Folosiți informațiile de la următorul link. * În cadrul fișierul named.conf} creați două view-uri (“internal” și “external”) pentru cele două tipuri de solicitări. * Folosiți directiva match-clients} pentru a face selecția între cele două view-uri. * Creați directoarele internal}, respectiv external} în care realizați configurările de zonă: fișierele db.example.com} și db.0.0.10.in-addr.arpa} pentru view-ul intern; fișierele db.example.com} și db.7.7.6.in-addr.arpa} pentru view-ul extern. * Reporniți serverul DNS. * Verificați fișierul de log daemon.log} pentru probleme legate de funcționarea serverului. * Testați folosind host} de pe stația E, respectiv stația I. === Configurarea e-mail === ==== Enunț ==== * Instalați pe DMZ Postfix ca SMTP gateway. Toate mesajele primite vor fi livrate către 10.0.0.2}. * Instalați pe stația L Postfix ca server SMTP. Mesajele primite vor fi livrate către căsuțe poștale de tip maildir} ale utilizatorilor. * Creați utilizatorii sorina} și traian} pentru a testa livrarea mesajelor. ==== Pași ajutători ==== * Instalați pachetul postfix} pe DMZ și stația L. * Pe stația DMZ, Postfix trebuie configurat ca SMTP gateway pentru domeniul example.com}. Folosiți directiva transport_maps pentru a configura ca next-hop pentru e-mail stația 10.0.0.2}. * Pe stația L configurați Postfix ca server SMTP pentru domeniul example.com}. * Mesajele livrate către domeniul example.com} vor fi stocate în directoarele maildir} din home-urile utilizatorilor. * Pe stația L, folosiți adduser} pentru a adăuga utilizatorii sorina} și traian}. * De pe stația E, folosiți mailx} pentru a transmite mesaje către sorina_example.com}, respectiv traian_example.com}. Verificați livrarea mesajelor în directoarele maildir} din home-urile utilizatorilor.

Configurarea proxy

Enunț

* Configurați Squid pe DMZ (stația D) pentru a acționa ca proxy transparent pentru cererile web venite din rețeaua 24}. * Configurați firewall-ul pentru ca cererile web venite din rețeaua 24} să fie redirectate către portul implicit al Squid (3128}) de pe DMZ.

Pași ajutători

* Instalați pachetul squid} pe DMZ. * Configurați Squid ca proxy transparent prin editarea fișierului squid.conf}. * Folosiți iptables}, lanțul prerouting} și regula dnat} pentru a redirecta cererile web (portul 80}) venite din rețeaua 24} către portul Squid (3128}) de pe DMZ. * Pentru testare folosiți wget} pe stația L. Inspectați jurnalul Squid (access.log}).